僵尸网络的无情崛起和DDoS防护迷思

地缘政治紧张导致DDoS攻击活动增加,无差别攻击和DNS反射攻击呈上升趋势。多数攻击都是利用DDoS僵尸网络发起的,他们比以往任何时候都更强大。

NETSCOUT最新的DDoS威胁情报报告中有几个明显的趋势,其中包括自适应分布式拒绝服务、基于TCP的直接路径DDoS、僵尸网络的激增、社会政治的影响和附带损害。这些趋势的共同之处在于,它们都旨在逃避常见的DDoS防御措施,并对直接目标和附带目标造成最大程度的伤害。

从视频流媒体到游戏,再到即时通讯,世界已经转向了可扩展的在线服务,恶意软件的主要目标也跟着变化。总的来说,像僵尸网络这样的威胁正在以非常快的速度发展和扩展,对于企业来说,主动管理来自它们的潜在安全威胁比以往任何时候都更重要。

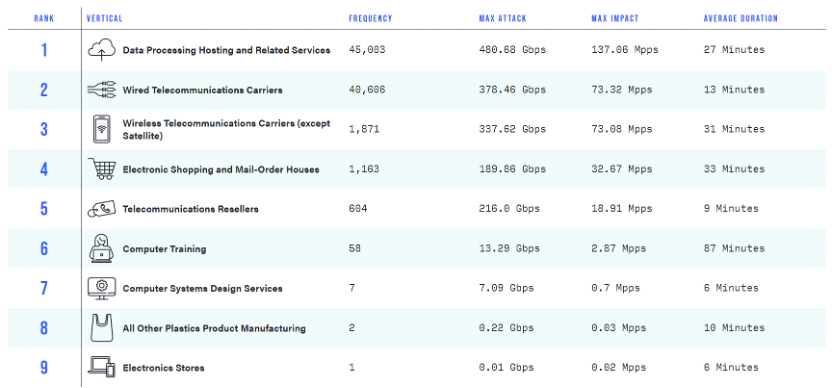

2022年上半年DDoS最具针对性的目标行业

僵尸网络的演变

僵尸网络的英文是Botnets(机器人网络),泛指受恶意软件感染的计算资源的集合,可用于攻击任何联网的目标系统。对于每个企业来说,它都是一个越来越大的风险,可能会产生各种威胁,从窃取密码和非法访问企业系统,到关闭整个网络,甚至发起用勒索软件劫持公司数据的破坏性攻击。

根据ATLAS发布的2022上半年威胁情报报告,僵尸网络的威胁正在以各种方式继续演变——从加速增长到新型攻击,再到更复杂的隐藏方式。特别是2022年以来受地缘政治、俄乌战争等因素影响,僵尸网络的规模和扩展速度都在大幅增加。简而言之,僵尸网络对企业安全的威胁比以往任何时候都要大。

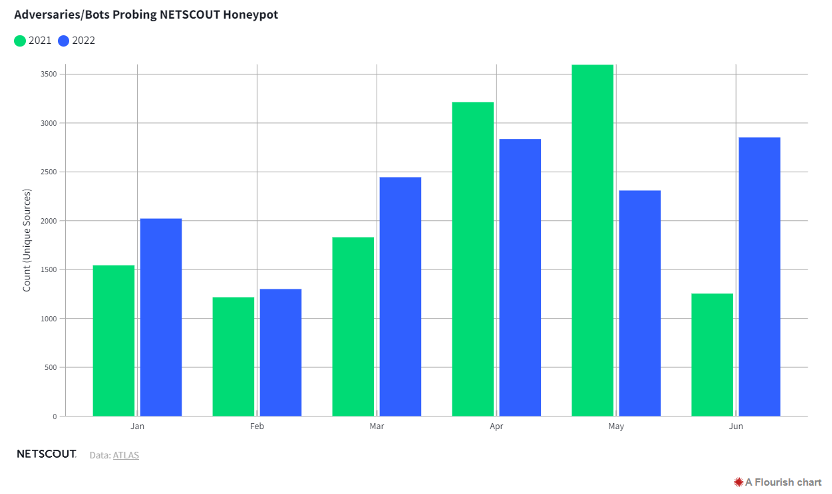

对手/机器人正在探测NETSCOUT在全球部署的蜜罐。NETSCOUT通过研究DDoS的传播、创新和动机,使用了一个独特的镜头来检查僵尸网络。

虽然僵尸网络从20世纪90年代就已经存在了,但它们的增长速度惊人,尤其是在过去的一年里。正如报告所指出的,仅在2022年上半年,就有超过6700万个连接,来自168个国家和3万个组织的600,000多个唯一IP地址。

事实上,NETSCOUT僵尸网络跟踪指标在2022年上半年显示出显著增长,高可信度僵尸网络节点的数量从第一季度的21,226个增长到第二季度的488,000多个。更多的节点意味着未来会有更多的僵尸网络攻击,而且可能会更复杂。

我们继续看到僵尸网络领域的创新,因为旧的恶意软件(如Mirai)及其变体的作者继续与在Meris、Dvinis和Killnet中发现的新恶意软件和僵尸网络技术保持同步。同样,开放SOCKS4/5代理的使用也激增。此外,直接路径攻击作为首选工具的主导地位继续上升。

就像主要的软件供应商通过提供更快、更复杂、更容易使用的解决方案不断创新一样,创新也在推动僵尸网络安全威胁。例如,有新的“DDoS外包(DDoS for hire)”服务,使任何人都比以往更容易对目标公司、组织或行业发起协调和复杂的攻击。这种活动的目标通常是通过DDoS分散安全团队的注意力,同时攻击者正在积极地窃取数据,并使用勒索软件锁定数据,使其无法访问。

此外,研究显示,从2021年下半年到2022年上半年,僵尸网络直接路径攻击显著增加,导致更多的应用层攻击。直接路径攻击数量的增加凸显了从传统反射/放大DDoS攻击向更直接路径攻击的持续转变。

僵尸网络对中国网络安全的影响

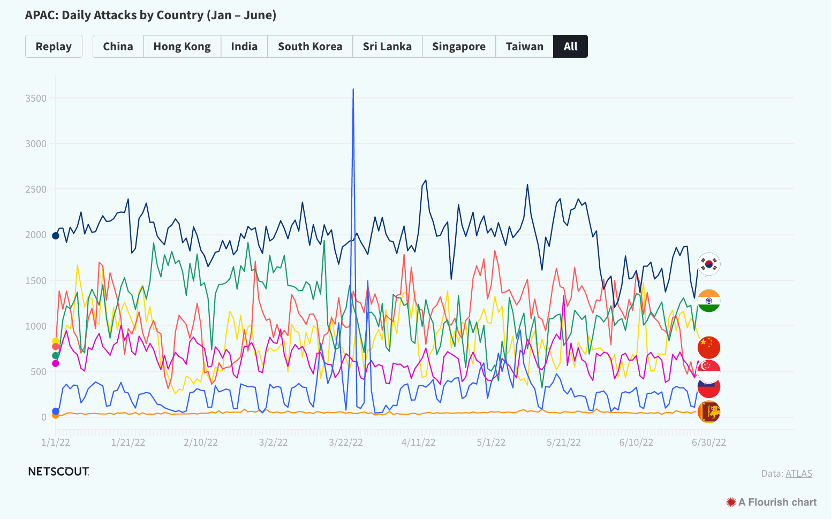

中国一向是DDoS攻击的主要目标,攻击者越来越多地使用强大的僵尸网络来发起基于TCP的直接路径攻击,并经常将其与社会政治和娱乐事件联系起来。

攻击者不断创新,尝试新的攻击方法、载体和动机。研究显示,从2021年下半年到2022年上半年,僵尸网络直接路径攻击显著增加,导致更多的应用层攻击。直接路径攻击数量的增加凸显了从传统反射/放大DDoS攻击向更直接路径攻击的持续转变。

2022上半年中国大陆遭受的DDoS攻击统计

尽管DDoS攻击频率在2021年底略有下降,但是2022年上半年开始攻击者又卷土重来。2022年上半年,亚太地区的DDoS中有11%都是针对中国大陆地区的。攻击事件在4月初到6月之间显著增加。这些攻击频率的激增可能与两岸关系和中美关系紧张有关。针对大陆的DDoS攻击大多针对云托管提供商、运营商、电子商务等行业,而云计算和托管公司,实际的目标可能是这些公司的客户群体。

不要被常见的迷思所迷惑

DDoS总是试图破坏和拒绝可用性,并且通常会成功。唯一能阻止其成功的是一个设计良好的网络,并配备智能DDoS缓解系统(Intelligent DDoS mitigation systems, IDMS)。对于许多组织来说,当涉及到正确地构建解决方案时,常见的迷思会导致糟糕的选择和过度自信。

常见DDoS迷思1:

许多组织确信,DDoS要么是不可能停止的,要么就是自己不会成为DDoS攻击的目标对象。这就像自然灾害,要么在你所在的地方不存在,要么无法减轻。停下来想想各种各样的情况,比如洪水、野火和风暴。在全球许多地方,这些事件现在更频繁地发生在以前相对安全的地区。全球气候极其复杂,我们知道事情会随着时间而变化。互联网也是如此。

然而,即使情况发生了变化,面对如此巨大的灾难,人们也很容易认为自己无法保护自己的资产。这根本不是真的。在经常发生灾害的地方,社区采取更积极的方法来建造更有弹性的结构,并从过去的事件中学习如何提高对未来的防御能力。即使在很少受到影响的领域,我们仍然可以从那些经历过事件的人那里学习,并借鉴他们的设计线索来改善我们自己的态势。

同样,DDoS防御的最佳实践也很容易理解,任何有远见的组织都可以实施。

常见DDoS迷思2:

防火墙是任何安全堆栈的重要组成部分。它们在网络上扮演着流量警察的关键角色,根据预先确定的信息(如源和目的地、端口和协议)阻止不需要的流量。但是,尽管防火墙可以阻止许多未知和不需要的流量,但它们无法轻松检测穿越可信协议和端口(如HTTP/S、DNS或IMAP)的恶意流量。此外,Web应用防火墙(WAF)通常用于阻止应用层DDoS,但它们不检查非Web的流量,因此无法看到大多数DDoS攻击流量。

防火墙(包括WAF)通常还为基于TCP的应用程序提供代理服务。此代理提供了一个有价值的混淆层,只公开防火墙的公共IP地址,并将其转换为边界内的私有IP地址。然而,这种代理是以维护TCP状态表为代价的,这些状态表是一种很容易被DDoS状态耗尽攻击淹没的资源。

最终,虽然防火墙可以缓解某些类型的DDoS攻击,但它们自身也往往是易受攻击的目标,导致网络中断或故障。因此,它们需要由无状态的、专门构建的DDoS解决方案来保护。

常见DDoS迷思3:

内容分发网络(CDN)旨在大规模分发(主要是Web)内容,将其放置在尽可能接近最终用户的位置,以提高性能、可靠性、延迟等。由于它们的架构性质,它们非常适合吸收大量的流量。事实上,部分设计旨在抵御这些激增流量,无论是良性的(如供应商补丁或操作系统升级分发)还是恶意的(如DDoS攻击流量)。

事实上,当CDN的基础设施中的资源是目标时,CDN可以相当有效地减轻DDoS攻击。不幸的是,它们只提供了部分解决方案。虽然许多DDoS攻击的目标是Web资源和应用程序,但大多数不是。这意味着依赖于基于CDN的DDoS保护的组织仍然容易受到大多数DDoS矢量的攻击。事实上,WAF也存在同样的漏洞。具有讽刺意味的是,许多基于CDN的DDoS解决方案与基于云的或内联的WAF配对,以“增强”DDoS保护。虽然WAF + CDN几乎肯定是一种改进,但这种组合仍然对大多数DDoS流量视而不见。

当然,CDN可以有效地减少DDoS遍历其基础设施。然而,没有通过CDN交付的应用程序和服务仍然容易受到攻击,需要通过无状态、专用的DDoS解决方案进行保护。

主动防御是关键

僵尸网络的创新不会止步于DDoS-for-hire平台和直接路径攻击的增加。许多僵尸网络正在增加额外的功能,使自己更难被发现。例如,Mirai恶意软件家族最近开始利用SOCKS5代理。通过将SOCKS5代理的使用集成到其通信协议中,恶意软件可以阻止对受感染节点的分析和缓解,使其更致命,更难检测和阻止。

虽然企业不能确定下一次安全攻击会从哪里来,也不能确定它们会是什么样子,但企业可以肯定的是,僵尸网络将继续以非常快的速度发展,在扩大规模应对更大威胁的同时增加新的功能。因此,所有类型的企业都必须更加积极主动地防御这些类型的攻击,否则就有可能破坏他们的业务、服务、信誉及底线。

DDoS缓解的当前最佳实践

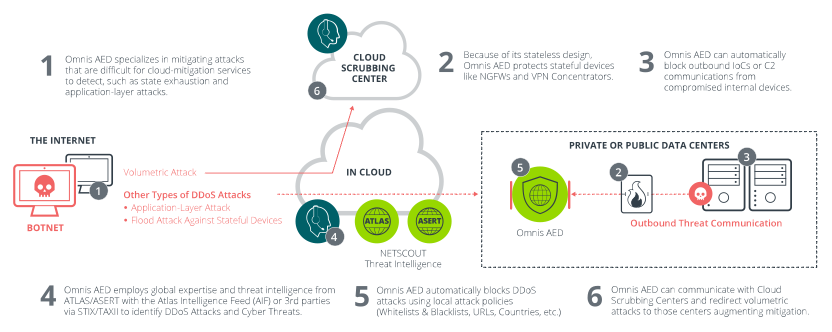

当前被广泛接受的DDoS缓解最佳实践是一种分层的深度防御方法,如上图所示。这涉及将基于云的或上游保护与本地串接部署和/或云内智能DDoS缓解系统相结合,这些缓解系统是无状态的,专门用于防御针对任何协议或应用程序的所有DDoS载体。另一层保护可以由高度策划的DDoS威胁情报的实时馈送提供,确保解决方案始终为最新演变的威胁载体做好准备,并支持自动响应,以立即对DDoS威胁做出反应。

通过在网络的所有边缘实施全面的DDoS防御,如NETSCOUT的Omnis Arbor Edge Defense(简称AED),企业可以在DDoS攻击流量进入网络边缘时对其进行缓解。通过基于边缘的攻击检测,结合云清洗能力、自动云信令、入侵指标(IoC)分析、命令和控制(C2)通信阻断以及最新的可操作的威胁情报,企业可以在任何DDoS攻击造成破坏之前解决它。

关注恒景

获取最新案例及解决方案

Copyright 2021 老澳网门票官方网站 All Rights Reserved. 鄂ICP备09021583号-1

恒景动态

恒景动态