零信任网络访问验证的价值

网络安全架构正在发生着变化,一种名为零信任网络访问(ZTNA)的新兴架构正在悄然兴起。在本文中我们将对ZTNA进行考察,研究它如何确保数据的安全与完整性、以及如何实现从静态的、以数据为中心的方法向动态的、基于策略的方法的转变。通过阅读本文,您将了解零信任方法及相关验证解决方案的优势。

在过去,网络安全普遍依赖于网络边界的概念,人们大多认为拥有所谓“信任你,但仍要核实”(Trust, but Verify)的态度就足够了。对于是否对某些用户、设备或应用程序给予信任,关键是看其是否位于划定的网络边界之内(或之外)。

边界网络受到安全屏障的保护。用户/设备一旦越过这些屏障就会得到信任,从而可以进行漫游及横向移动,同时获得对资源和敏感信息的访问权限。恶意访问者一旦突破了这种类型的边界网络安全体系,就相当于为他们搭建了一个实现恶意攻击的通道。在进入内部之后,他们就可以实现对于各种数据、应用程序和资源的访问。由于资源与服务有可能驻留在物理或云网络中的任何位置,这就导致了攻击层面的显著扩大。因此,安全访问必须要尽快发展并迅速超越传统的边界安全体系。

作为一种新兴的安全架构,零信任网络访问(ZTNA)的基础是对固有信任态度的摒弃以及“绝不信任你,必须要验证”(Never Trust and Always Verify)的原则。在允许访问资源之前,ZTNA需要对发出请求的主体定期进行身份验证与授权检查。根据特定资源的请求,ZNTA会执行身份评估;同时,根据当前的上下文因素(例如用户身份、服务类型等),ZTNA会允许得到授权的实体对于特定服务(而不是整个网络)进行“最低权限”访问。

无论该实体位于安全边界之内还是之外,ZTNA都会坚持采用“零信任”方法,并且始终在授予访问权限之前进行验证。这种做法确保了数据的安全性与完整性;同时也正因如此,在将静态、以数据中心为中心的外围安全方式转变为动态、基于策略的、受上下文驱动的方式的转变过程中,ZNTA起到了关键的推动作用,从而使当下的分布式、基于云的网络资源得到了保护。由于当前网络所固有的弹性、动态和分布式特性,企业想要取得成功,就必须越来越依赖于性能、安全性与用户体验的验证。

通过最新的CyberFlood ZTNA测试构建器,思博伦可以为零信任网络访问架构提供支持。这一解决方案有助于验证ZTNA策略执行点(PEP)的性能、可扩展性和有效性及其对最终用户体验质量(QoE)的影响。

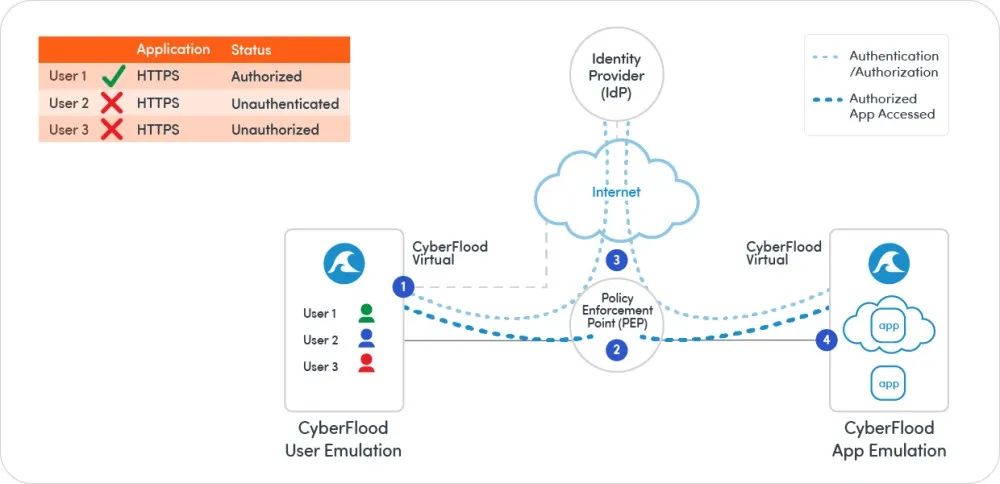

通过模拟授权/未授权用户与策略执行点(PEP)和身份提供商(IdP)进行交互,CyberFlood测试代理可以模拟流量并访问受保护的应用程序。

在下面的例子中,用户试图访问基于HTTPS的应用程序。用户1有权访问该应用程序,而用户3则无权访问;与此同时,由于输入了错误的密码,用户2无法通过身份验证。如下图所示:

CyberFlood ZTNA测试的拓扑示例图

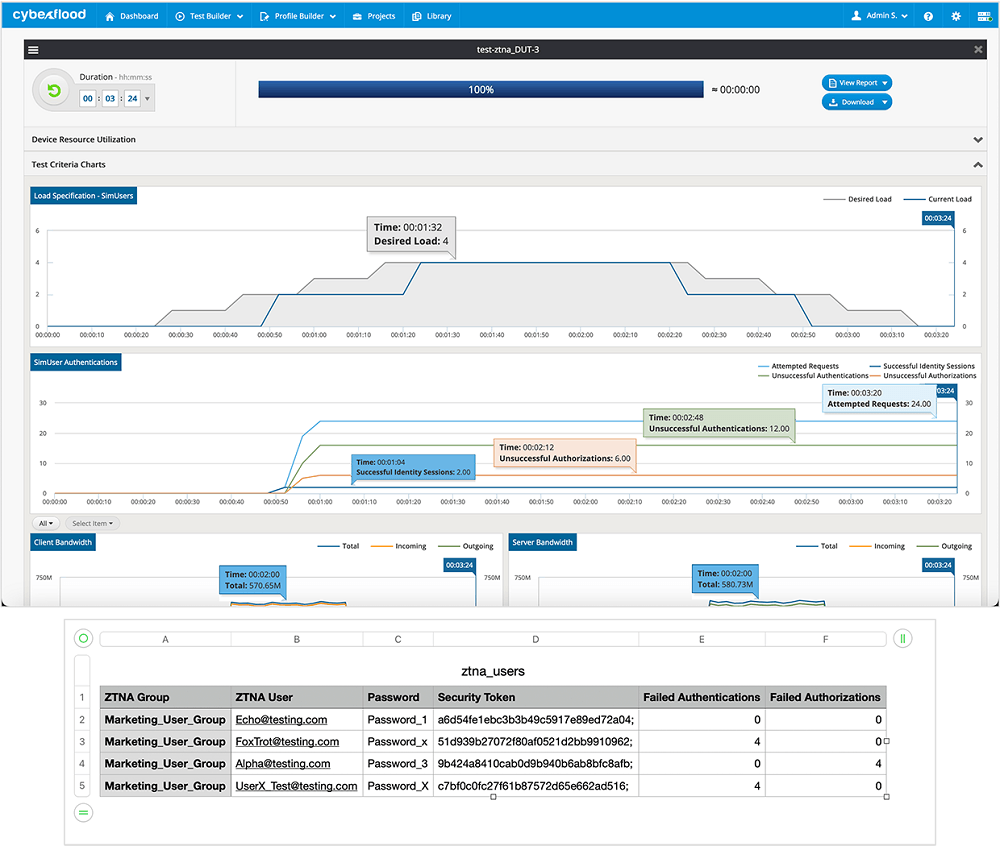

CyberFlood的报告显示有关授权及未授权用户尝试访问受保护应用程序的状态和相关统计数据。CyberFlood ZTNA实时的最终报告提供请求尝试、成功身份会话、身份验证失败及授权失败的进展情况。这一详细报告还提供了关于每个用户的身份验证失败及授权失败的统计信息。

CyberFlood ZTNA报告

CyberFlood ZTNA测试构建器能够对大规模的恶意及非恶意流量进行模拟,从而实现:

基于SAML和OIDC,对于安全ZTNA策略执行点(PEP)的性能、可扩展性与有效性进行验证

衡量Okta身份提供商(IdP)的集成规模及IdP对PEP的响应能力所造成的影响

对零信任PEP与策略的功能、性能和功效进行持续性或周期性的主动评估,从而对任何负面或意外偏差进行监控

本文作者:Reza Saadat

Reza Saadat是思博伦应用与安全部的高级技术营销工程师,在计算机和数据通信技术方面拥有超过25年经验。在思博伦,Reza与产品管理、工程和销售团队合作,为网络设备制造商、企业和运营商推出最新的尖端应用和安全测试解决方案。他全面深入的行业、市场及软件开发知识以及协作设计与开发能力促成了众多硬件和软件解决方案的诞生——这些解决方案已在IBM、思科等各大公司得到了成功发布。

关注恒景

获取最新案例及解决方案

Copyright 2021 老澳网门票官方网站 All Rights Reserved. 鄂ICP备09021583号-1

恒景动态

恒景动态